Jak zabezpieczyć wrażliwe dane w przypadku możliwego zatrzymania.

Poniżej przedstawiony jest krótki poradnik jak bezpiecznie korzystać z mesengerów i przeglądarek na komputerze w przypadku możliwego skonfiskowania sprzętu.

Kiedy mówimy o bezpieczeństwie, warto pamiętać że nie jest to kwestia stała którą można zabezpieczyć raz na zawsze, jest to raczej proces. Poniższy poradnik dla uproszczenia będzie dotyczył systemu Windows.

Przechowywanie danych i aplikacji.

W pierwszej kolejności warto zadbać o miejsce dla przechowywania danych i aplikacji. Jeżeli urządzenie zostanie skonfiskowane i funkcjonariusze znajdą na nim Messengery z nieodpowiednimi rozmowami\subskrypcjami lub przeglądarkę w której przeglądano treści zakazane przez reżim może to obciążyć zatrzymanego.

Sprawdzenie czy ściągane pliki nie zostały podmienione przez dostawcę Internetu lub wirusa

Mała dygresja. Najpierw ściągamy program Hashtab ze strony http://implbits.com/ program pozwala na sprawdzenie czy dowolny ściągany plik nie został zmieniony przez dostawcę Internetu podczas przesyłania. Twórcy oprogramowania zwykle publikują na swoich stronach tak zwane sumy kontrolne plików, w skrócie są to funkcje matematyczne które pozwalają obliczyć czy plik nie został podmieniony. Jeżeli suma kontrolna nie odpowiada wskazanej na stronie producenta, oznacza to że plik został zmieniony przez stronę trzecią.

Strona programu HashTab

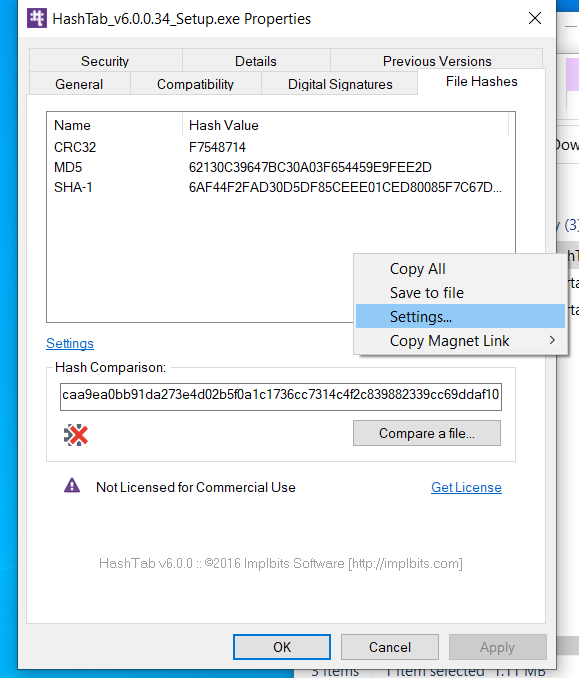

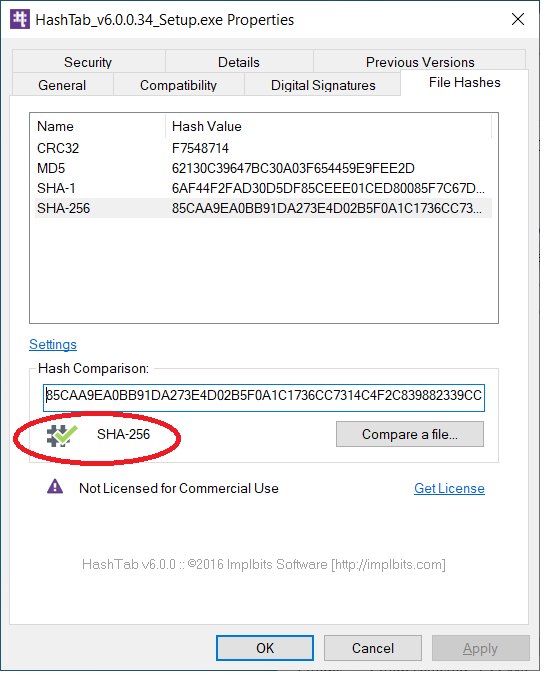

Instalujemy program. Teraz w menu kontekstowym sprawdzanego pliku wybieramy Właściwości. W okienku właściwości pliku pojawi się nowa wkładka FileHashes gdzie będą pokazywane sumy kontrolne pliku obliczone na podstawie różnych algorytmów. Teraz możemy skopiować sumę kontrolną ze strony producenta oprogramowania i sprawdzić czy plik jest oryginalny. Nie zaleca się korzystania z algorytmu MD5 ze względu na możliwe korelacje. Jeżeli na liście nie ma jakiegoś algorytmu możemy go dodać, klikamy prawym klawiszem myszy na pole z algorytmami, wyświetli się menu kontekstowe, wybieramy “Settings” i dodajemy potrzebny algorytm zaznaczeniem.

Jeżeli pojawi się zielony ptaszek, oznacza to że plik odpowiada sumie kontrolnej wskazanej przez twórcę oprogramowania.

Pojawił się zielony ptaszek, suma kontrolna jest odpowiednia

Tworzenie zaszyfrowanego miejsca do przechowywania aplikacji i danych.

W tym celu stworzymy zaszyfrowany kontener VeraCrypt w którym można przechowywać aplikacje. Taki kontener jest jak duży plik, można go podłączyć w systemie jako dysk i wrzucać na niego różne aplikacje i dane, które nie powinny trafić w niepożądane ręce.

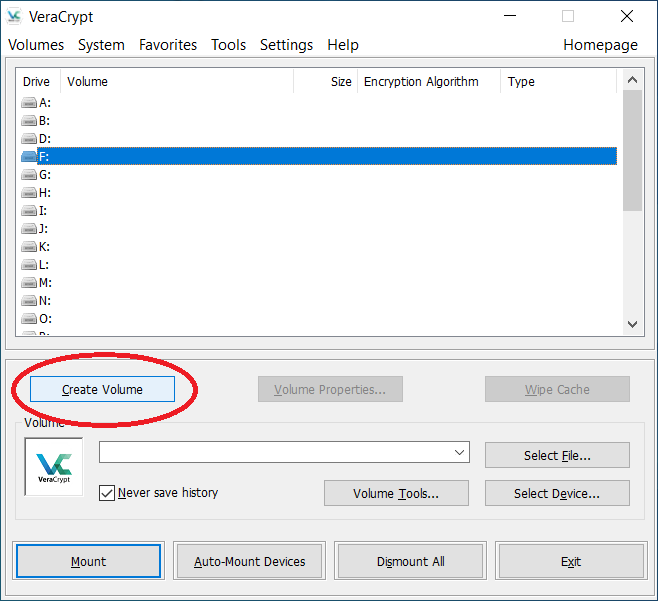

Ściągamy w tym celu program VeraCrypt ze strony www.veracrypt.fr. Wybieramy wersję Portable version for for Windows XP, Windows 10 and later, dodatkowo na dole strony w sekcji Checksums są linki do plików z sumami kontrolnymi. Uruchamiamy plik, zgadzamy się z licencją, wypakowujemy w pasującą lokalizację i uruchamiamy plik VeraCrypt-x64.exe lub VeraCrypt.exe. W programie klikamy przycisk Create Volume (Utwórz wolumen)

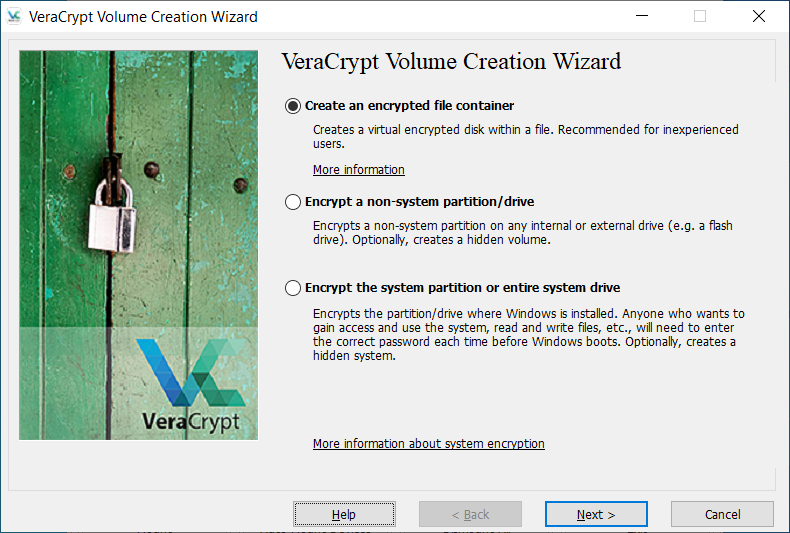

W okienku VeraCrypt Volume Creation Wizard wybieramy opcję Create an encrypted file container

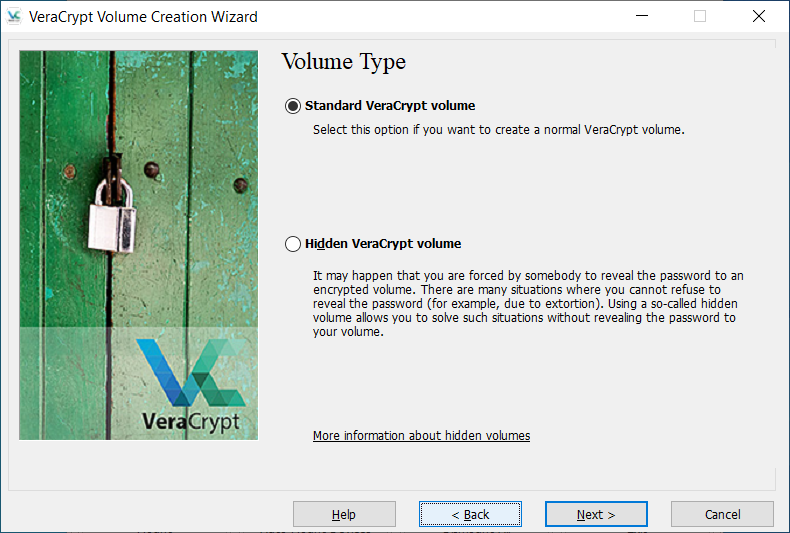

Idziemy dalej, w sekcji Volume Type, wybieramy Standard VeraCrypt volume

Idziemy dalej, w sekcji Volume Location wybieramy miejsce gdzie będziemy przechowywać plik kontenera wybierając Select File.

lokalizacja i nazwa pliku jest przykładowa

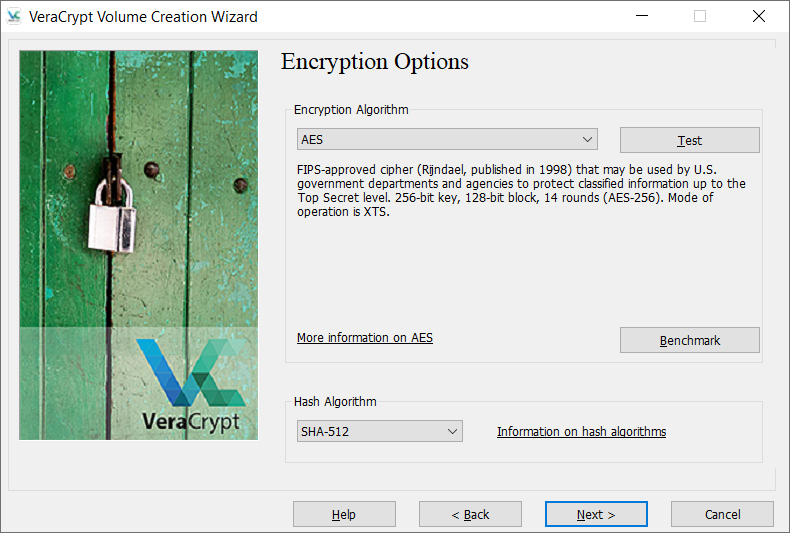

Idziemy dalej. W sekcji Encryption Options, wybieramy za pomocą jakich algorytmów zaszyfrujemy nasz kontener. W podsekcji Encryption Algorythm można wybrać algorytmy AES, Twolfish, Serpent, lub kilka podanych jednocześnie – oznaczone nawiasami. Wykorzystanie kilku algorytmów oczywiście zwiększa moc szyfrowania, lecz spowalnia pracę komputera z kontenerem.

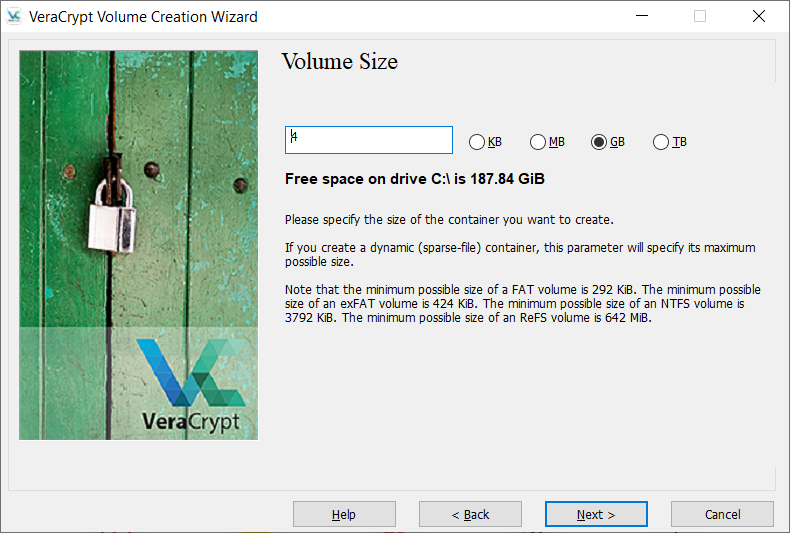

Idziemy dalej. W następnej sekcji Volume Size wybieramy rozmiar kontenera. Wybrałem dla przykładu 4 Gb

Idziemy dalej w sekcji Volume Password wprowadzamy hasło na podstawie którego będzie zaszyfrowany nasz kontener, poleca się wykorzystanie hasła 20-symbolowego lub więcej, hasło powinno zawierać symbole specjalne, cyfry, duże i małe litery. Nie zaleca się wykorzystywania zwykłych słów w różnych kombinacjach, dat, ponieważ takie hasło jest łatwe do odgadnięcia.

Można również zabezpieczyć kontener wykorzystując plik kluczowy, może to być dowolny plik jak również plik zgenerowany przez program VeraCrypt. Zaletą takiego rozwiązania jest to że po trwałym usunięciu pliku kluczowego, dostęp do zawartości kontenera jest praktycznie nie możliwy. Plik kluczowy wykorzystujemy zaznaczając opcję Use Keyfiles i klikając Keyfiles. W oknie które się pojawi wybieramy Add Files jeżeli chcemy wykorzystać jakiś istniejący plik lub Generate Random Keyfile aby zgenerować nowy plik kluczowy za pomocą programu VeraCrypt.

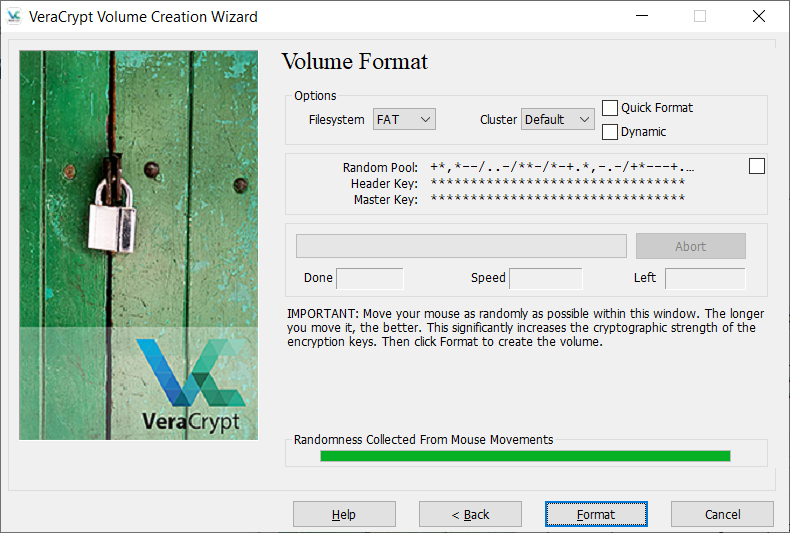

Jeżeli zgenerowaliśmy klucz lub stworzyliśmy hasło idziemy dalej. W menu Volume Format prowadzimy po obszarze okna programu VeraCrypt do czasu, kiedy przy napisie Randomness Collected Mouse Movements nie pojawi się pełny zielony pasek.

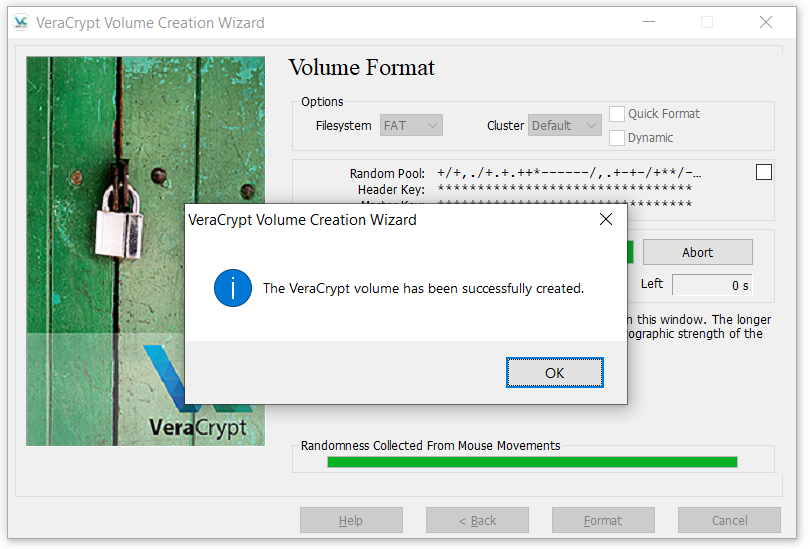

Możemy również wybrać typ systemu plików w opcji Filesystem, o ile potrzeba. Na końcu klikamy Format, po jakimś czasie pojawi się komunikat “The VeraCrypt volume has been succesfully created”.

Mamy gotowy kontener. Klikamy Exit, o ile nie potrzebujemy kolejnego. Teraz pora wrzucić do niego pliki.

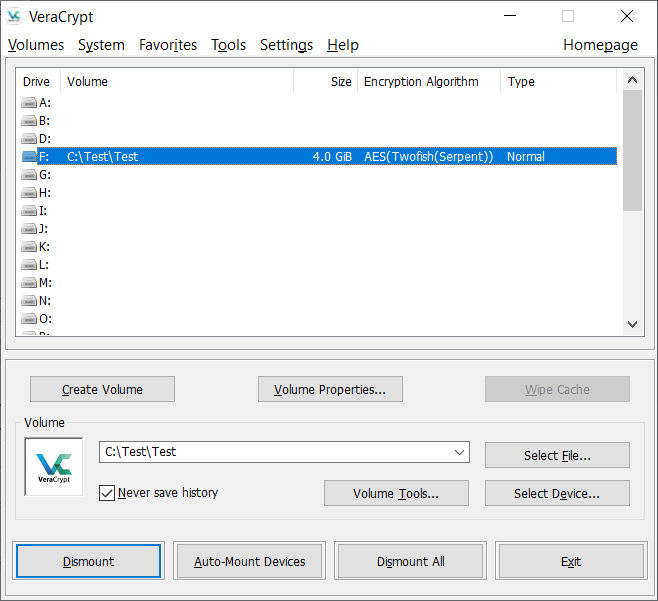

Korzystanie z kontenera VeraCrypt

Aby skorzystać z kontenera jako z dysku, musimy go zamontować. W tym celu otwieramy program VeraCrypt, klikamy przycisk Select File, dalej wybieramy plik kontenera, klikamy Open. W programie VeraCrypt pojawi się ścieżka do pliku. Wybieramy literę dysku i klikamy przycisk Mount, wprowadzamy hasło, podpinamy klucze(o ile je generowaliśmy) klikając Keyfiles. Teraz można korzystać z kontenera jak ze zwyczajnego dysku. Warto nie zapomnieć o odmontowaniu kontenera, kiedy nie korzystamy z niego, ponieważ póki jest zamontowany można wyciągnąć z niego dane. W tym celu wybieramy w programie VeraCrypt literę dysku pod którą go zamontowaliśmy i klikamy przycisk Dismount.

Aplikacje w wersji portable

Aplikacje w wersji portable, to aplikacje które nie zapisują danych użytkownika na partycji systemowej komputera z którego korzystamy, tylko we własnym folderze z aplikacją. W przypadku pracy z wrażliwymi treściami korzystamy z aplikacji portable zawartych w kontenerze który zamontowaliśmy, przez co nie zostawiamy śladów na własnym komputerze. Możemy również przechowywać w kontenerze wrażliwe pliki. Po skończeniu pracy z wrażliwymi treściami, po prostu zamykamy uruchomione aplikacje, pliki zawarte w kontenerze i odmontowujemy go. Sporo przydatnych aplikacji można ściągnąć ze strony Portableapps, są tam popularne przeglądarki, jak również messengery(np. Telegram).

Kontynuacja tematu w dalszych częściach.